| |||||

| 韓國遭到駭客攻擊,多家銀行、保險公司、電視臺、甚至有電信公司受駭,超過32,000臺電腦當機,硬碟開機磁區損毀,無法重新提供服務,資安專家剖析,造成巨大災情的關鍵是,防毒軟體的更新主機被駭,反而成為散播惡意程式的攻擊跳板 | |||||

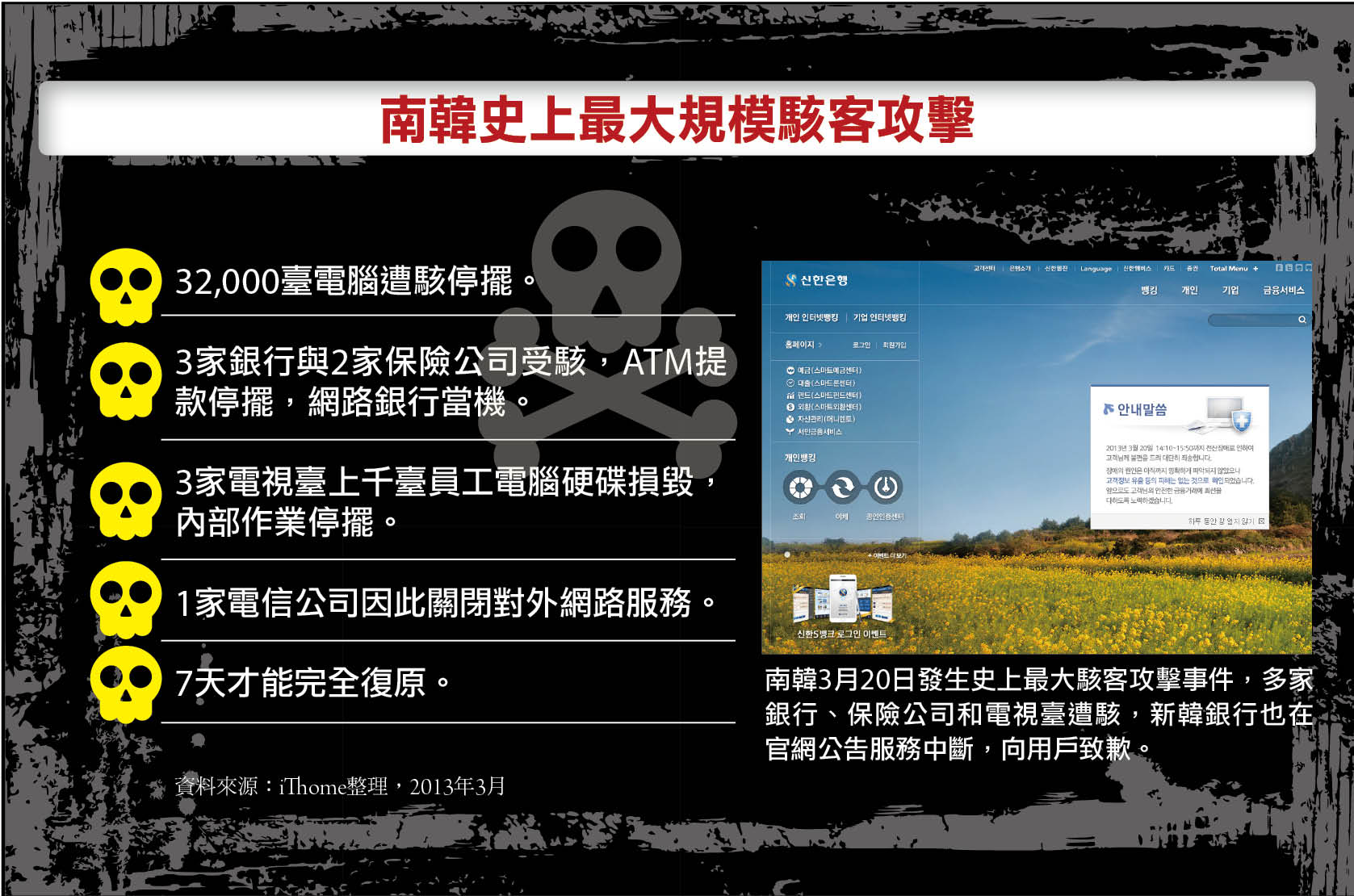

韓國3月20日發生史上最大駭客攻擊事件,防毒公司的伺服器被駭,反而開始散播內有惡意程式的軟體,感染了多家銀行、電視臺等企業內部共3萬2千臺個人電腦,在3月20日下午2點造成 大規模當機。 韓國3月20日發生史上最大駭客攻擊事件,防毒公司的伺服器被駭,反而開始散播內有惡意程式的軟體,感染了多家銀行、電視臺等企業內部共3萬2千臺個人電腦,在3月20日下午2點造成 大規模當機。企業所信賴的防毒軟體公司,竟然成為駭客的派毒工具。根據資安專家的調查,發生於韓國3月20日的大規模駭客攻擊事件,之所以能一次癱瘓3萬多臺電腦,最主要的原因是駭客控制了防毒軟體公司的病毒更新伺服器,原先應該是派送最新的防毒定義檔給企業用戶,結果竟變成直接將惡意程式送進企業。 韓國在3月20日下午2點,包括新韓、農協和濟洲等3家銀行與KBS(韓國放送公社)、MBC(韓國文化廣播公司)等2家電視臺,超過32,000臺電腦以及部分ATM提款機,都在同一時間當機,即使重新開機也無法啟動電腦。之後陸續還傳出YTN(聯合電視新聞臺)、NH生命保險及NH損害保險公司,也遭到類似的攻擊。 臺灣MaAfee技術經理沈志明指出,這些當機的電腦都被植入惡意程式,當惡意程式的計時器偵測到預設的啟動時間3月20日下午2點,程式就開始以「PRINCPES」、「HASTATI」和「PR!NCPES」字元複寫電腦主要開機磁區MBR(Master Boot Records),接著執行關機指令shutdown -r -t 0。這些受害的電腦關機後,因為開機磁區已被修改,因此就無法開機。 曾於美國空軍任職、並參與美韓情報交換專案的FireEye亞太及日本區公共事務部總經理Gene Casady表示,這起攻擊事件能在同一時間造成數萬臺電腦當機,是因為駭客使用一個罕見的手法。駭客先入侵南韓防毒軟體廠商AhnLab(安博士)的病毒碼更新主機,再利用更新病毒檔的正常管道,將惡意程式傳送到企業裏的電腦。因為企業信賴防毒公司的病毒檔更新,因此不會阻擋廠商的病毒更新主機,駭客也就利用這個企業毫無防備的弱點,將惡意程式直接送進企業裏,並且讓每臺電腦都安裝了惡意程式,等到攻擊行動時間一到就自動啟動。 HP韓國的資安團隊也發現相同的攻擊模式,HP資安事業部北亞區技術顧問經理蕭松瀛表示,駭客不只利用AhnLab,另一家防毒軟體公司ViRobot也被駭客利用來攻擊企業的電腦。 過去韓國曾多次遭到癱瘓攻擊,駭客主要採取DDoS(分散式阻斷式攻擊)的方法。Gene Casady表示,要能有效發動DDoS攻擊,駭客得先有辦法入侵大量的電腦,要挾持數量夠多的傀儡電腦,才有足以癱瘓主機或網路的破壞力。但這起事件的駭客卻找到更有效率的作法,鎖定防毒軟體公司的幾臺特定主機,再由這些主機散播惡意程式給下游大量的電腦。 面對這種新的攻擊模式,Gene Casady認為,就算是已經部署網頁過濾防護,也難以抵擋這種攻擊,因為企業會把病毒更新主機、弱點修補更新主機,都列為安全的白名單,惡意程式循此管道入侵,根本不會被攔截。 根據FireEye研究,這個惡意程式主要針對微軟Windows XP SP2、SP3及Windows 7。已分析此惡意程式的艾斯酷博資深資安顧問邱銘彰指出,這起事件的攻擊模式和之前韓國總統府(青瓦臺)攻擊事件如出一轍,都是摧毀硬碟的資料,甚至連破壞硬碟所使用的程式參數都相同。 除了利用病毒更新主機的滲透手法,FireEye也發現駭客以偽裝的銀行信件,誘使銀行員工下載郵件夾帶的惡意程式。臺灣阿碼科技日前監測惡意電子郵件的情況,也發現大量的韓國電子郵件內含已被駭客植入惡意程式的網站連結。阿碼科技執行長黃耀文表示,這些已經被駭的網站涵蓋非營利組織、教育機關、商業公司及研究機構等,而且惡意郵件的數量在3月19日達到最高峰,也就是駭客發動大規模攻擊的前一天。 Gene Casady表示,許多資安專家都在第一時間加入搶救,有些銀行和電視臺已經陸續恢復運作,但是因為受害的電腦數量龐大,估計需要1周才能完全恢復正常運作。 究竟是誰發動此次網路攻擊,眾說紛紜。不過,臺灣勤業眾信數位鑑識團隊表示,南韓網路服務業者LG Uplus的用戶首頁,被一個宣稱是「Whois Team」的駭客組織換掉了首頁,但是否確定為該組織發動攻擊,以及目的為何,依舊不明。 韓國政府也試圖想要找出網路攻擊的來源,發現有些攻擊的網路IP來自中國甚至北韓。由於此時是韓國和美國的聯合軍事演習最後一周,過去北韓政府都會在此時,發動一波軍事攻擊作為回應;加上,北韓上周唯一一家ISP業者,也發生離線、無法提供網路服務的情況,令許多人有此聯想。 一旦發生類似的網路攻擊,Gene Casady建議,第一步就是將相關的設備離線,唯有將網路斷線後,才能分析惡意程式,也能避免災情進一步擴散。 再者,必須適度限縮管理員的人數和權限,縮小單一管理員的權限,避免這些帳號不慎外洩時,因為權限過高反而讓攻擊者為所欲為。最後則是應有縱深防禦的觀念。他說,沒有任何一套資安解決方案可以確保百分之百的安全,因此,企業應該在各個可能的環節,部署相對應的資安防護設備,以提高整體的安全性。 行政院政務委員張善政表示,過去一年多來,政府透過各種組織的改造,提高政府資安通報應變層級,以及提高對網路攻擊的警覺性,也針對網路駭客攻擊國家的關鍵基礎建設的應變,做了一些模擬演練。但他說,基於國家安全,實際的作法無法對外公開,但一個明顯的組織調整就是,以往負責第一線政府資安防禦的行政院資通安全會報技術服務中心,將從第一線處理一般庶務性的資安事件,提升為第二線資安研究,藉此累積更多的資安能量。 |

2013年3月24日 星期日

韓國駭客事件驚人手法:防毒公司淪為派毒工具

訂閱:

張貼留言 (Atom)

沒有留言:

張貼留言